Az ismeretlen kártékony szoftverek jelentős kiberbiztonsági fenyegetést jelentenek, és komoly károkat okozhatnak a szervezeteknek és a magánembereknek egyaránt. Ha a fenyegetést nem fedezik fel időben, a rosszindulatú kód hozzáférhet bizalmas információkhoz, megrongálhatja az adatokat, és lehetővé teheti a támadók számára, hogy átvegyék az irányítást a rendszerek felett.

Tudja meg, hogyan kerülheti el ezeket a fenyegetéseket, és hogyan észlelheti hatékonyan az ismeretlen rosszindulatú tevékenységeket.

Kihívások az új fenyegetések észlelésében

Míg az ismert rosszindulatú programcsaládok kiszámíthatóbbak és könnyebben felismerhetőek, addig az ismeretlen fenyegetések sokféle formát ölthetnek, ami számos kihívást jelent a felderítésükben:

-

A rosszindulatú programok fejlesztői polimorfizmust alkalmaznak, amely lehetővé teszi számukra, hogy a rosszindulatú kódot úgy módosítsák, hogy ugyanannak a rosszindulatú programnak létrehozzák egyedi változatait.

-

Vannak olyan rosszindulatú szoftverek, amelyeket még mindig nem azonosítottak, és amelyek felderítéshez még nincs szabálykészletünk.

-

Egyes fenyegetések egy ideig teljesen felderíthetetlenek (Fully UnDetectable, FUD) lehetnek, és kihívást jelentenek a kiberbiztonság számára.

-

A kód gyakran titkosított, így az aláírás-alapú biztonsági megoldások nehezen észlelik. A rosszindulatú programok szerzői "alacsony és lassú" megközelítést alkalmazhatnak, amely során kis mennyiségű rosszindulatú kódot küldenek a hálózatba hosszú időn keresztül, ami megnehezíti a felderítést és a blokkolást. Ez különösen káros lehet a vállalati hálózatokban, ahol a környezet átláthatóságának hiánya miatt a rosszindulatú tevékenységeket nem lehet észrevenni.

Új fenyegetések észlelése

Az ismert rosszindulatú programcsaládok elemzésekor a kutatók kihasználhatják a rosszindulatú programokról már meglévő információkat, például a viselkedésüket, a hasznos terheiket, és az ismert sebezhetőségeket, hogy felismerjék azokat, és reagáljanak rájuk - még időben.

Az új fenyegetésekkel kapcsolatban azonban a kutatóknak a nulláról kell kezdeniük, az alábbi útmutatót használva:

Első lépés. Visszafejtéssel (reverse engineering) elemezik a rosszindulatú szoftver kódját, hogy azonosítsák annak célját és rosszindulatú jellegét.

Második lépés. Statikus elemzéssel vizsgálják meg a rosszindulatú szoftver kódját, hogy azonosítsák viselkedését, hasznos terheit és sebezhetőségeit.

Harmadik lépés. Dinamikus elemzéssel figyelik meg a rosszindulatú szoftver viselkedését a végrehajtás során.

Negyedik lépés. A sandboxing segítségével, a rosszindulatú programot elszigetelt környezetben futtatjuk, hogy megfigyelhessük a viselkedését a rendszer károsítása nélkül.

Ötödik lépés. Heurisztikák használatával azonosítjuk a potenciálisan rosszindulatú kódokat, a megfigyelhető minták és viselkedések alapján.

Hatodik lépés. Elemezze a reverse engineering, a statikus elemzés, a dinamikus elemzés, a sandboxing és a heurisztika eredményeit megállapítjuk, hogy a kód rosszindulatú-e.

Rengeteg eszköz áll a kutatók rendelkezésre, de hogyan lehet pontos következtetést levonni, mire kell figyelni, ha már az adatok birtokában vagyunk?

A válasz egyszerű: a rosszindulatú viselkedésre utaló jelekre kell összpontosítani.

A gyanús tevékenységek nyomon követése a hatékony felderítés érdekében

A fenyegetések észlelésére különböző aláírásokat használnak. A számítógépes biztonsági terminológiában az aláírás, egy számítógépes hálózat, vagy rendszer elleni rosszindulatú támadáshoz kapcsolódó tipikus lábnyom vagy minta.

Ezeknek a szignatúráknak egy része viselkedésbeli. Lehetetlen úgy csinálni valamit az operációs rendszerben, hogy nem hagyunk nyomot magunk után. A gyanús tevékenységükön keresztül azonosíthatjuk, hogy milyen szoftver, vagy szkript volt az elkövető.

A gyanús programot egy sandbox-ban futtathatjuk, hogy megfigyeljük a rosszindulatú szoftver viselkedését, és azonosítani tudjuk a rosszindulatú viselkedést, például:

• rendellenes fájlrendszeri tevékenységet • gyanús folyamatok létrehozását és befejezését • rendellenes hálózati tevékenységet • rendszerfájlok olvasását vagy módosítását • a rendszer erőforrásaihoz való hozzáférést • új felhasználók létrehozását • távoli kiszolgálókhoz való csatlakozást egyéb rosszindulatú parancsok végrehajtását • a rendszer ismert sebezhetőségének kihasználását

Például a Microsoft Office elindítja a PowerShellt - gyanúsnak tűnik, igaz? Egy alkalmazás hozzáadja magát az ütemezett feladatokhoz - erre mindenképpen figyeljünk oda. Egy svchost folyamat fut a temp registryből - valami biztosan nem stimmel.

Fontos, hogy bármilyen fenyegetést fel lehet ismerni a viselkedése alapján, még aláírás nélkül is.

Esettanulmány 1

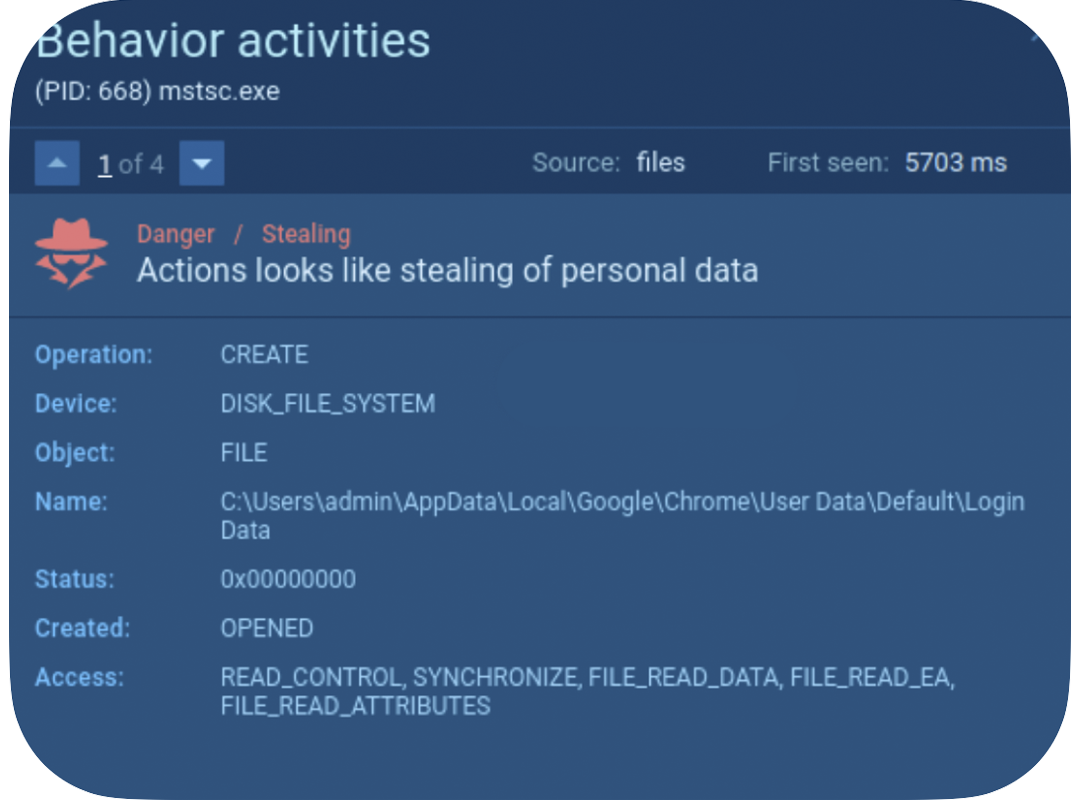

Íme egy példa az adatlopásról. Mit csinál? Ellopja a felhasználói adatokat, sütiket, pénztárcákat stb. Hogyan ismerhetjük fel? Például akkor leplezi le magát, amikor az alkalmazás megnyitja a Chrome böngésző Login Data fájlját.

- Az adatrabló gyanús viselkedése

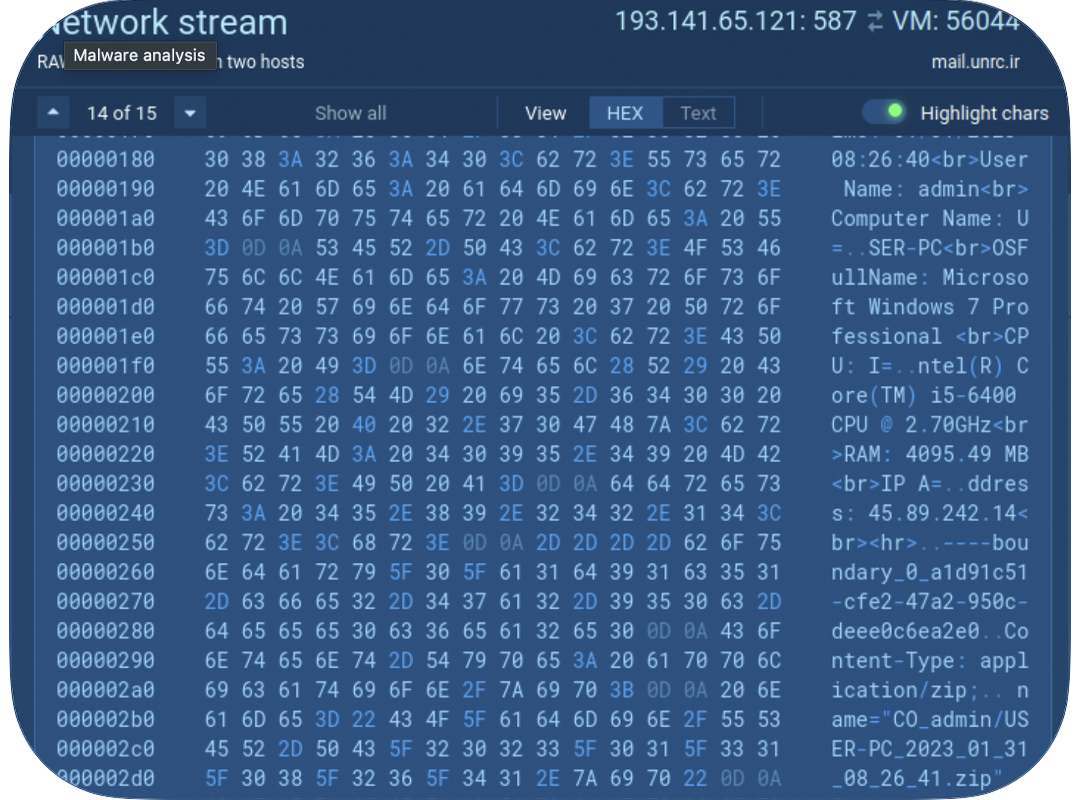

A hálózati forgalomban mutatkozó aktivitás is a fenyegetés rosszindulatú szándékait jelzi. Egy legitim alkalmazás soha nem küldené el a hitelesítő adatokat, az operációs rendszer jellemzőit és más, helyben gyűjtött érzékeny adatokat más szerverekre.

A forgalom esetében a rosszindulatú szoftverek, a jól ismert jellemzők alapján észlelhetőek. Az Agent Tesla bizonyos esetekben nem titkosítja a fertőzött rendszerről küldött adatokat, mint ebben a mintában.

Esettanulmány 2

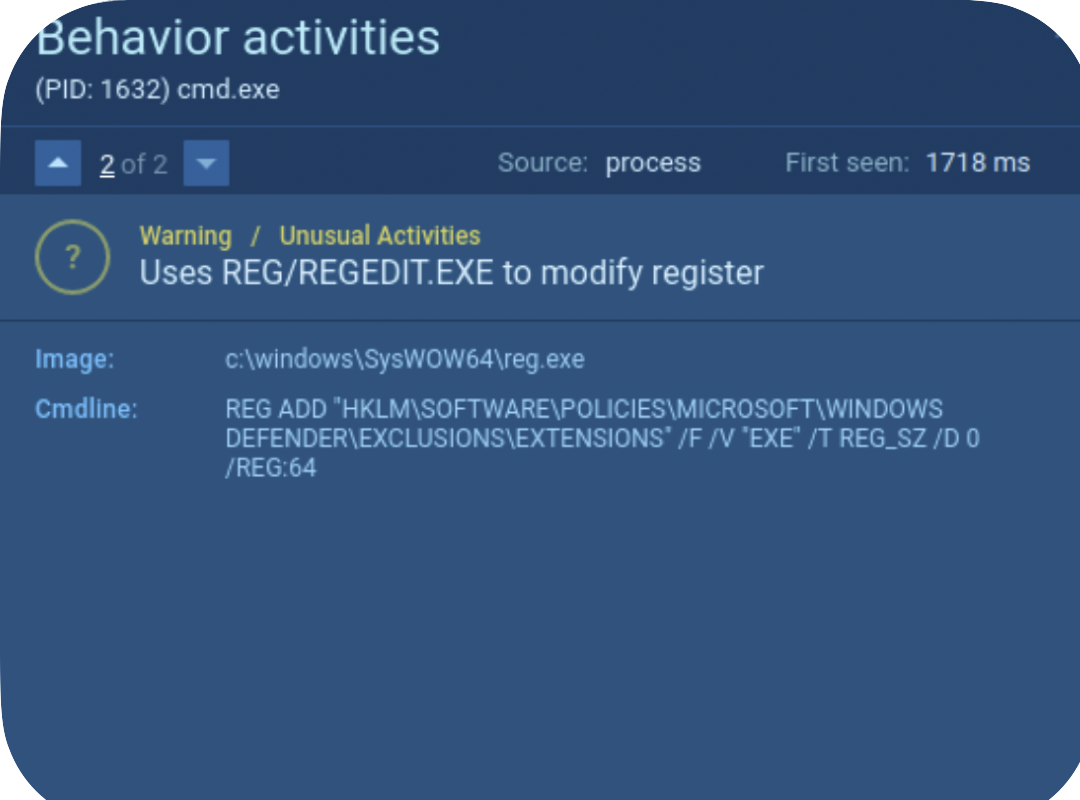

Nem sok olyan jogszerű program van, amelynek le kell állítania a Windows Defendert vagy más alkalmazásokat, az operációs rendszer védelme érdekében, vagy kivételeket kellene tennie magának. Minden alkalommal, amikor ilyen viselkedéssel találkozunk, az egy gyanús tevékenység jele.

• Gyanús viselkedés

Az alkalmazás törli az árnyékmásolatokat? Zsarolóprogramnak tűnik. Eltávolítja az árnyékmásolatokat, és minden könyvtárban létrehoz egy TXT/HTML fájlt readme szöveggel? Ez egy újabb bizonyíték erre.

Ha a felhasználói adatokat titkosítja a folyamat során, biztosak lehetünk benne, hogy zsarolóprogramról van szó. Mint ahogy ez ebben a rosszindulatú példában is történt. Még ha nem is ismerjük a programcsaládot, akkor is azonosíthatjuk, hogy milyen biztonsági fenyegetést jelent ez a szoftver, majd ennek megfelelően cselekedhetünk, és intézkedéseket tehetünk, a munkaállomások, és a szervezet hálózatának védelme érdekében.

• Ransomware gyanús viselkedés

• Ransomware gyanús viselkedés

A sandbox-ban megfigyelt viselkedés alapján, szinte mindenféle rosszindulatú szoftverről levonhatunk következtetéseket. Kiberbiztonsági oktatással például felkészíthetjük az alkalmazottainkat arra, hogy a különböző jelekből felismerjék, hogy gyanús viselkedéssel találkoznak, így megelőzhetőek a komolyabb kiberbiztonsági incidensek.

Összefoglalva:

A kiberbűnözők ismeretlen fenyegetésekkel pénzt zsarolhatnak ki vállalkozásoktól, és nagyszabású kibertámadásokat indíthatnak. Még ha a kártevőcsaládot nem is észleljük - a fenyegetés működésére mindig következtethetünk, az adott kártevő viselkedését figyelembe véve. Ezen adatok felhasználásával kiépíthetjük, az információbiztonságot az új fenyegetések megelőzése érdekében. A viselkedéselemzés növeli az új és ismeretlen fenyegetésekre való reagálási képességet, és további költségek nélkül erősíti meg a szervezet védelmét.

Az ilyen és ehhez hasonló támadások elkerülése érdekében érdemes évente legalább egy sérülékenység-vizsgálatot (penetration test) elvégeztetni, hiszen egy pen test-el felfedezhetőek, a rendszerek gyenge pontjai, és még időben kijavíthatóak.

Forrás: TheHackerNews